Kaspersky a présenté lors du « Cyber Security Weekend », qui s’est tenu en novembre 2022 en Jordanie, un rapport sur les prédictions des cyberattaques de 2023. L’année prochaine, le cyberespace risque d’être mouvementé. Les prédictions présentées dans ce rapport sont les suivantes :

- Les logiciels malveillants délivrés par le SIGINT: L’un des vecteurs d’attaque les plus puissants que l’on puisse imaginer, qui exploite des serveurs disposés dans des emplacements stratégiques de la dorsale Internet permettant des attaques de type “man-on-the-side”, pourrait revenir en force en 2023. Bien que ces attaques soient extrêmement difficiles à repérer, les chercheurs de Kaspersky pensent qu’elles vont se généraliser et donner lieu à davantage de découvertes.

- L’essor des attaques destructrices: Compte tenu du climat politique actuel, les experts de Kaspersky prévoient un nombre record de cyberattaques destructrices, perturbant à la fois les activités du secteur public et des industries clés. Il est probable qu’une partie d’entre elles passent pour des accidents aléatoires et ne soient pas aisément attribuées à des cyberattaques. Les autres prendront la forme d’attaques de pseudo-ransomware ou d’opérations d’hacktivistes afin de donner à leurs véritables auteurs des moyens plausibles de démentir l’origine des attaques. Les cyberattaques bénéficiant d’une couverture médiatique importante, prenant pour cible des infrastructures civiles, comme les réseaux d’énergie ou de radiodiffusion, pourraient également devenir viser des câbles sous-marins ou encore des nœuds de distribution de fibres optiques, qui sont difficiles à défendre.

- Les serveurs de messagerie comme cibles prioritaires : Les serveurs de messagerie abritent des renseignements essentiels qui intéressent les acteurs d’APT et présentent la plus grande surface d’attaque envisageable. Les leaders du marché de ce type de logiciel ont déjà dû faire face à l’exploitation de vulnérabilités critiques, et 2023 sera l’année des 0days pour tous les principaux logiciels de messagerie.

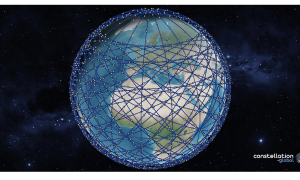

- Les APT visent technologies, producteurs et opérateurs satellitaires : Avec les moyens actuels et les preuves que les APT sont capables de cibler des satellites, comme l’a prouvé l’incident Viasat, il est probable que les acteurs de menaces sophistiquées s’attachent de plus en plus à manipuler les satellites et à interférer avec les technologies satellitaires à l’avenir, ce qui renforce l’importance de sécuriser ces technologies.

- Hack-and-leak is the new black : Les nouvelles modalités de conflit hybride ayant vu le jour en 2022 ont impliqué un grand nombre d’opérations de hack-and-leak. Celles-ci vont perdurer au cours de l’année à venir, avec les acteurs APT disséminant les informations et faisant fuir les données sur des groupes de menaces concurrents.

- Un nombre croissant de groupes APT passeront de CobaltStrike à d’autres outils : CobaltStrike, un outil de red-teaming, est devenu un outil de choix pour les acteurs APT et les groupes cybercriminels. Ce dernier ayant été méticuleusement étudié par les experts et spécialistes en cybersécurité, il est probable que les agents malveillants se tournent vers de nouvelles alternatives telles que Brute Ratel C4, Silver, Manjusaka ou Ninja, qui offrent toutes de nouvelles capacités et des techniques d’évasion plus avancées.

Lire également notre article : Une cyber-pandémie en vue pour l’année 2023

MC d’après communiqué

Facebook Comments