L’évolution des menaces en ligne est alarmante, selon le rapport annuel de Microsoft sur la cybersécurité, intitulé “Microsoft Digital Defense Report 2023”. Mettant en lumière des développements clés dans le domaine de la cybercriminalité, le rapport souligne les tactiques sophistiquées employées par les acteurs malveillants et les conséquences dévastatrices de leurs attaques.

Avec l’émergence de nouvelles tendances dans les attaques, notamment l’exploitation accrue des ressources cloud, la protection des identités cloud et la sensibilisation aux pratiques de sécurité deviennent des impératifs absolus pour contrer la cybercriminalité en constante évolution, note-t-on dans le rapport.

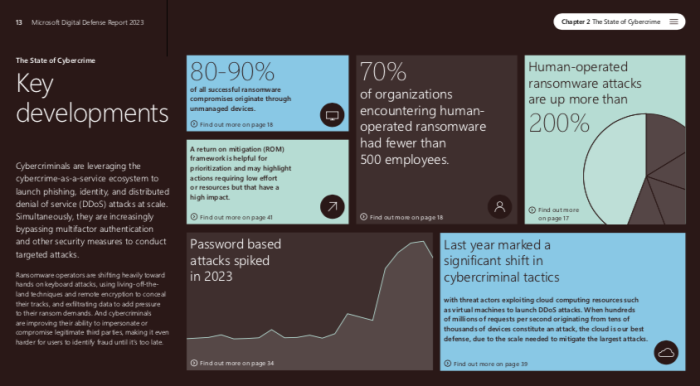

Une tendance inquiétante révélée par le rapport concerne l’utilisation généralisée de l’écosystème de la cybercriminalité en tant que service. Les cybercriminels exploitent cette infrastructure pour lancer des attaques de phishing, d’usurpation d’identité et de déni de service distribué (DDoS) à grande échelle. Parallèlement, ils contournent de plus en plus les mesures de sécurité telles que l’authentification multi-facteurs pour mener des attaques ciblées.

Les opérateurs de ransomware adoptent de plus en plus des attaques “hands on keyboard”, utilisant des techniques furtives et un chiffrement distant pour dissimuler leurs traces. Ils exfiltrent également des données pour exercer une pression supplémentaire lors des demandes de rançon. Le rapport révèle une augmentation de plus de 200% des attaques de ransomware menées par des opérateurs humains.

Le constat alarmant indique que 80 à 90% des compromissions réussies par ransomware proviennent de dispositifs non gérés. De plus, 70% des organisations faisant face à des attaques de ransomware humain comptent moins de 500 employés, soulignant la nécessité d’une vigilance accrue même pour les petites entités.

Le premier trimestre de 2023 a été marqué par une augmentation dramatique des attaques basées sur les mots de passe contre les identités cloud, en particulier dans le secteur de l’éducation. Microsoft a bloqué en moyenne 4 000 attaques de mots de passe par seconde au cours de la dernière année. Le nombre d’attaques a augmenté de plus de dix fois par rapport à la même période en 2022, passant d’environ 3 milliards par mois à plus de 30 milliards. Ces chiffres se traduisent par une moyenne de 4 000 attaques de mots de passe par seconde, mettant en évidence la vulnérabilité croissante des identités cloud de Microsoft.

Renforcer les défenses cybernétiques devient, ainsi, une urgence. La lutte contre la cybercriminalité exige, d’ailleurs, une approche collaborative, comme illustré par le rapport de Microsoft. En perturbant les réseaux financiers des cybercriminels et en anticipant les évolutions futures, la communauté de la cybersécurité peut travailler ensemble pour rendre le ransomware moins rentable et protéger les organisations contre les menaces numériques croissantes.

Pour dissuader les cybercriminels, l’approche de la DCU consiste à les frapper là où ça fait mal : leur portefeuille. En utilisant des outils et des analyses avancés, la DCU identifie les actifs des acteurs malveillants, collabore avec des partenaires du secteur public et privé, et déploie des approches légales traditionnelles et nouvelles pour perturber les flux financiers du cybercrime.

Imaginons une attaque de ransomware où Microsoft intervient dès la détection de l’incident. En collaboration avec la victime, la DCU analyse l’attaquant et son portefeuille virtuel. Grâce à des outils fournis par des partenaires spécialisés dans l’analyse des transactions de cryptomonnaie, la DCU identifie d’autres portefeuilles et détails techniques des communications.

Avec l’autorisation de la victime, Microsoft partage rapidement et en toute sécurité ces informations via la National Cyber Forensics and Training Alliance (NCFTA). Cette collaboration permet de confirmer l’identité d’un groupe de ransomware connu, fournissant des détails cruciaux aux autorités.

Malgré les recommandations des forces de l’ordre, la victime peut décider de payer la rançon en raison de la nature critique des données cryptées. Cependant, grâce au travail de la DCU et de ses partenaires de la NCFTA, le paiement est coordonné avec les autorités. Ces dernières suivent les fonds et travaillent avec les plateformes d’échange de cryptomonnaie pour geler les fonds avant que le groupe de ransomware puisse les retirer. Les fonds sont ensuite restitués à la victime par le biais des procédures légales appropriées, pouvant mener à l’arrestation et à la poursuite des criminels.

La recommandation de la Ransomware Task Force (RTF), dont fait partie Microsoft, est de perturber le modèle économique du ransomware pour réduire les profits criminels. L’Institute of Security and Technology (IST) a cartographié l’écosystème de paiement des rançons en 2022, offrant une vue détaillée des acteurs, processus et informations impliqués dans ce système. Cette cartographie permet des efforts coordonnés pour ajouter des obstacles et potentiellement perturber cet écosystème.

En mai 2023, 92% des recommandations de la RTF contre le ransomware ont été mises en œuvre, avec 50% présentant des progrès significatifs. Toutefois, alors que les défenseurs innovent, les opérateurs de ransomware en font de même. Microsoft se concentre sur la compréhension proactive de l’évolution du ransomware, anticipant l’utilisation accrue de l’automatisation, de l’IA et des systèmes cloud hyperscalables. Les organisations doivent répondre en modernisant leurs compétences, leur mentalité, leur approche et leur technologie.

Le rapport est disponible via ce lien.

La Rédaction & IA