La technologie a profondément transformé le monde y compris la façon avec laquelle les hommes mènent la guerre instaurant une nouvelle terreur. La guerre devient hybride. Elle se fait sur plusieurs fronts jusqu’à sur nos écrans, et le « le pire reste à venir ».

Tout a commencé avec la IIe Guerre mondiale quand les Anglais et les Américains ont réussi à décoder les messages de l’armée nazie, selon l’anthropologue Karim Bouzouita. « La 2e Guerre mondiale était déjà une guerre de l’information au sens moderne du terme (…) En 1947, le Canada et la Nouvelle-Zélande ont rejoint les Américains et les Anglais pour créer le programme Echelon, le plus grand réseau de renseignement ou d’espionnage », explique-t-il dans le 4e épisode de War Room, la nouvelle capsule Web produite par THD en partenariat avec le ministère des Technologies de la communication et sponsorisée par Huawei Technologies.

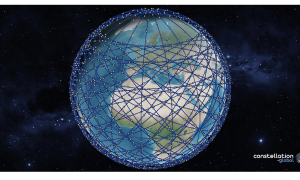

« La guerre est devenue hydride. Elle se fait avec des armes conventionnelles, les armes de dissuasion ; les armes de destruction massive, et la propagande ; car ce sont les médias qui désigneront le bien et le mal, et enfin l’arme digitale qui aujourd’hui prend de l’ampleur. C’est d’ailleurs ce que dont nous témoignons aujourd’hui avec le conflit russo-ukrainien », ajoute-t-il.

Le warfare peut donc inclure des formes de guerre non conventionnelles, telles que la guerre économique, électronique ou de l’information. Cette dernière implique l’utilisation de technologies informatiques pour mener des opérations militaires, politiques ou économiques contre un adversaire. Elle peut être menée par des États, des groupes de hackers ou des individus. « La cyberguerre n’a pas de visage », souligne le consultant en cybersécurité, Mondher Smii.

« Cette guerre a ses spécificités (…) On a recours à des mercenaires qui vendent leurs services. Tout État qui veut donc s’attaquer à un autre peut accéder et acheter ces services (…) Ce qui se passe aujourd’hui entre l’Ukraine et la Russie en est un exemple. Après l’échec des négociations Moscou a attaqué Kiev avec de faux ransomwares (…) Les investigations ont démontré plus tard que ces ransomwares détectés dans des entités gouvernementales étaient des virus destructeurs. En d’autres termes l’objectif n’était pas de crypter les données et réclamer une rançon pour les récupérer, mais de détruire les données collectées », a-t-il précisé.

Ces mercenaires deviennent de plus en plus organisés. Certains sont d’ailleurs structurés sous forme d’entreprise. Cambridge Analytica en est un exemple. Selon Karim Bouzouita, ces entreprises vendent leurs services à des groupes d’intérêts qui souhaitent interférer dans les affaires dans un État donné. « L’Angleterre a quitté l’Union européenne après une opération de Cambridge Analytica. C’était une guerre psychologique. Celle-ci est une composante importante de la cyberguerre (…) De même pour le cas des présidentielles américaines remportées par Donald Trump (…) ou encore en Tunisie en 2010. Il y a eu, alors, une tentative de piratage sur l’ensemble de l’internet tunisien ».

En d’autres termes, la cyber guerre peut inclure des attaques informatiques visant à perturber ou à détruire les systèmes informatiques d’un ennemi, à saboter des infrastructures critiques, à voler des informations sensibles, ou encore à lancer des campagnes de désinformation. Les objectifs varient et peuvent aller de la perturbation d’une élection au vol de secrets commerciaux ou militaires. Les conséquences, elles, sont très graves, selon Mondher Smii. Une cyberguerre peut causer des dommages économiques, politiques ou sociaux importants, voire des pertes humaines. D’où l’importance d’assurer la sécurité de son cyberespace, aujourd’hui un enjeu majeur pour la sécurité nationale d’un pays et la sécurité internationale. « On parle aujourd’hui de protection des systèmes sensibles et des systèmes d’informations sensibles », souligne-t-il. « Chaque État se doit d’avoir un référentiel de ses infrastructures critiques. Ce qui n’est pas le cas en Tunisie et en Afrique malheureusement (…) Une fois le listing fait, on analyse les risques pour ensuite être en mesure de mettre en place les systèmes de protection adéquats ».

Nadya Jennene